CERT C++: CON43-C

Do not allow data races in multithreaded code

説明

このチェッカーは、既定の Polyspace® as You Code 解析では非アクティブにされます。Polyspace as You Code 解析で非アクティブにされるチェッカー (Polyspace Access)を参照してください。

ルール定義

マルチスレッド コード内でデータ レースを許可しないようにします。1

Polyspace 実装

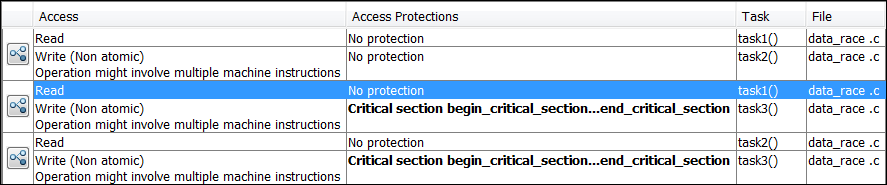

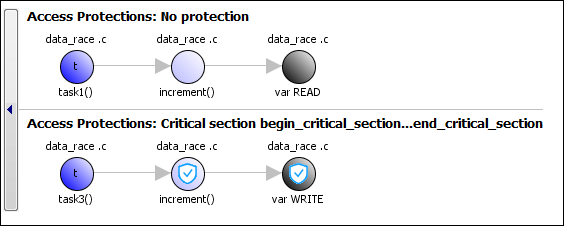

ルール チェッカーは、"データ レース" をチェックします。

チェッカーの拡張

ルール チェッカーが問題を検出できるようにするには、スレッドの作成と共有変数の保護のために Polyspace が認識する同時実行プリミティブの 1 つをコードで使用する必要があります。あるいは、プロジェクト構成でタスク、割り込み、クリティカル セクション、およびその他のマルチタスク オプションを明示的に指定する必要があります。マルチタスキングを参照してください。

このチェッカーは次の方法で拡張できます。

マルチスレッド関数を、それぞれに対応する既知の POSIX® 関数にマッピングします。サポートされていないマルチスレッド環境への同時実行欠陥チェッカーの拡張を参照してください。

アトミック操作を含むデータ レースをはじめ、すべてのデータ レースを検出します。

Polyspace は、特定の操作はアトミックであると仮定し、それらの操作をデータ レース チェックから除外します。マルチタスキング コードでのアトミック操作の定義を参照してください。ご使用の環境には、これらの仮定が当てはまらない場合があります。これらの操作を含めるようにデータ レース チェッカーを拡張するには、オプション

-detect-atomic-data-raceを使用します。Extend Data Race Checkers to Atomic Operationsを参照してください。

例

チェック情報

| グループ: 10.同時実行 (CON) |

バージョン履歴

R2019a で導入1 This software has been created by MathWorks incorporating portions of: the “SEI CERT-C Website,” © 2017 Carnegie Mellon University, the SEI CERT-C++ Web site © 2017 Carnegie Mellon University, ”SEI CERT C Coding Standard – Rules for Developing safe, Reliable and Secure systems – 2016 Edition,” © 2016 Carnegie Mellon University, and “SEI CERT C++ Coding Standard – Rules for Developing safe, Reliable and Secure systems in C++ – 2016 Edition” © 2016 Carnegie Mellon University, with special permission from its Software Engineering Institute.

ANY MATERIAL OF CARNEGIE MELLON UNIVERSITY AND/OR ITS SOFTWARE ENGINEERING INSTITUTE CONTAINED HEREIN IS FURNISHED ON AN "AS-IS" BASIS. CARNEGIE MELLON UNIVERSITY MAKES NO WARRANTIES OF ANY KIND, EITHER EXPRESSED OR IMPLIED, AS TO ANY MATTER INCLUDING, BUT NOT LIMITED TO, WARRANTY OF FITNESS FOR PURPOSE OR MERCHANTABILITY, EXCLUSIVITY, OR RESULTS OBTAINED FROM USE OF THE MATERIAL. CARNEGIE MELLON UNIVERSITY DOES NOT MAKE ANY WARRANTY OF ANY KIND WITH RESPECT TO FREEDOM FROM PATENT, TRADEMARK, OR COPYRIGHT INFRINGEMENT.

This software and associated documentation has not been reviewed nor is it endorsed by Carnegie Mellon University or its Software Engineering Institute.